2023. 11. 21. 18:04ㆍproject

참고 사이트

https://blog.naver.com/PostView.naver?blogId=blueday9404&logNo=223055342609

[GCP #11] AWS와 GCP 간의 HA VPN 연결

HA VPN이란? - 단일 리전의 IPsec VPN 연결을 통해 온프레미스와 네트워크를 VPC 네트워크에 ...

blog.naver.com

AWS Site-to-Site VPN란 무엇인가요? - AWS Site-to-Site VPN (amazon.com)

AWS Site-to-Site VPN란 무엇인가요? - AWS Site-to-Site VPN

이 페이지에 작업이 필요하다는 점을 알려 주셔서 감사합니다. 실망시켜 드려 죄송합니다. 잠깐 시간을 내어 설명서를 향상시킬 수 있는 방법에 대해 말씀해 주십시오.

docs.aws.amazon.com

사전 준비

VPN 연결을 하기 전 AWS와 GCP 모두 VPC와 서브넷을 생성하고 통신할 인스턴스를 각각 생성해야 한다. 이때 AWS와 GCP의 CIDR이 겹치지 않도록 설정하는 것을 추천한다.

GCP Cloud Router 생성

GCP VPN 연결 만들기

GCP 설정은 이 화면에서 잠깐 멈추고 AWS에서 VPN 연결에 관한 준비를 하자.

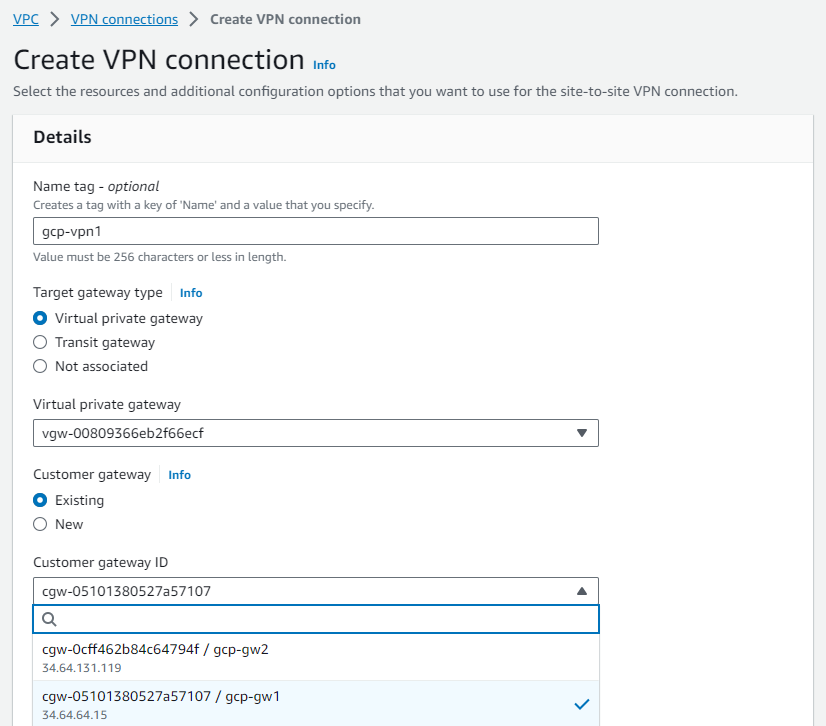

AWS 고객 게이트웨이 생성

가상 사설 게이트웨이 생성

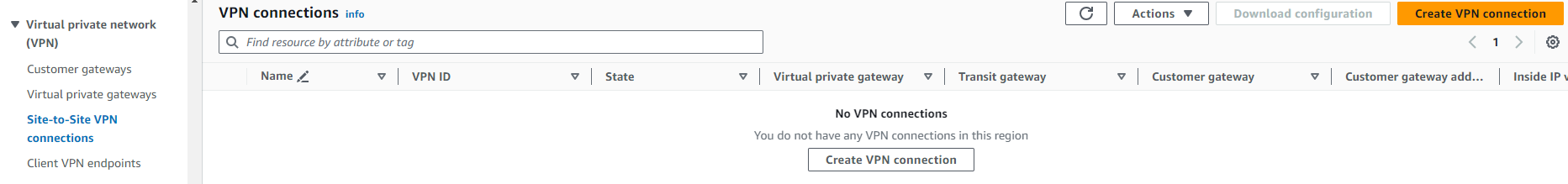

사이트 간 VPN 연결 생성

이제 다시 GCP로 돌아가서 VPN 설정을 마무리해보자.

GCP에서 VPN 터널 추가

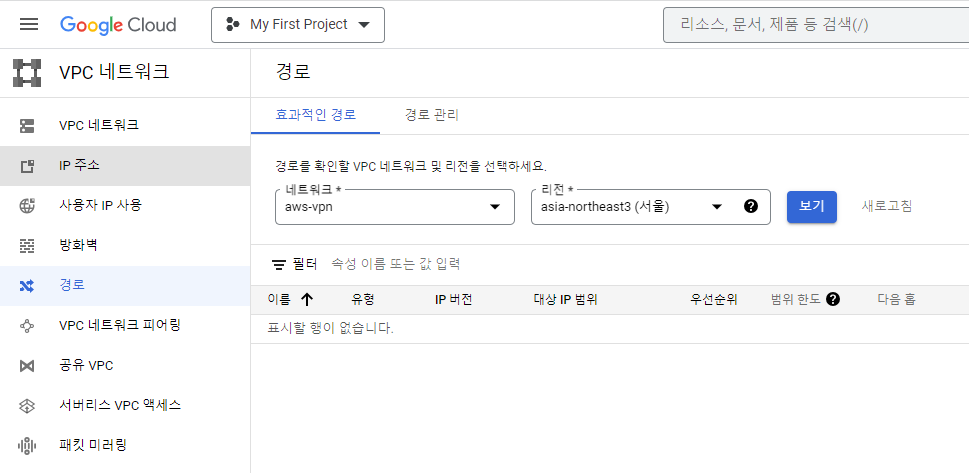

라우팅 설정

GCP에서는 라우팅 설정이 자동으로 된다.

이로써 VPN 설정이 모두 끝났다. 처음 AWS와 GCP의 CIDR이 겹치게 설정했는데 이때는 ping test에 실패했다. GCP 강사님과 했을 때는 됐는데 아무래도 설정이 많아지면서 라우팅 테이블이 꼬이는 것 같다.

GCP에서 해당 VPC에 새로운 서브넷을 만들어 AWS의 VPC와 CIDR을 서로 다르게 했을 경우는 AWS의 인스턴스와 통신이 됐다. 처음부터 AWS와 GCP의 VPC CIDR을 서로 다르게 할 것을 추천한다.

'project' 카테고리의 다른 글

| WAF (0) | 2023.11.25 |

|---|---|

| S3 lifecycle (0) | 2023.11.23 |

| HTTPS (0) | 2023.11.23 |

| 온프레미스 서비스 (0) | 2023.11.03 |

| 프로젝트 온프레미스 구성 (0) | 2023.11.01 |