2023. 8. 24. 17:30ㆍ보안/packet tracer

시나리오

시나리오 안에서 잡힙 패킷 캡처본을 가지고

1.공격자의 ip주소

2.공격자 서비스에 접속하기 위해 사용한 계정정보

3.공격자가 공격하기 위해 사용한 대상 주소 URL

4.공격자가 사용한 파일 이름

5.공격자가 획득한 개인 정보

6.공격자가 시스템에 침투한 후에 실행한 명령어

와 같이 6개의 질문에 답해야 한다.

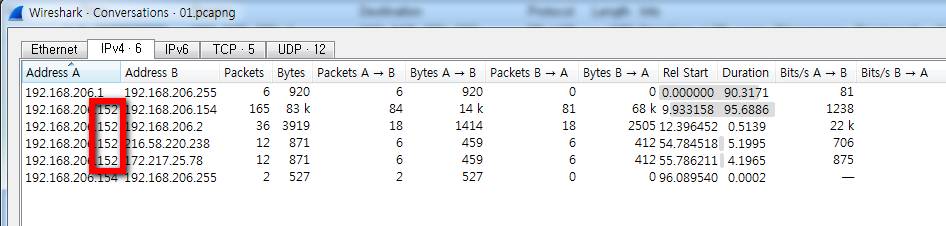

처음 패킷 캡처본을 봤는데 신기했다. 캡처본 파일은 아래와 같았다.

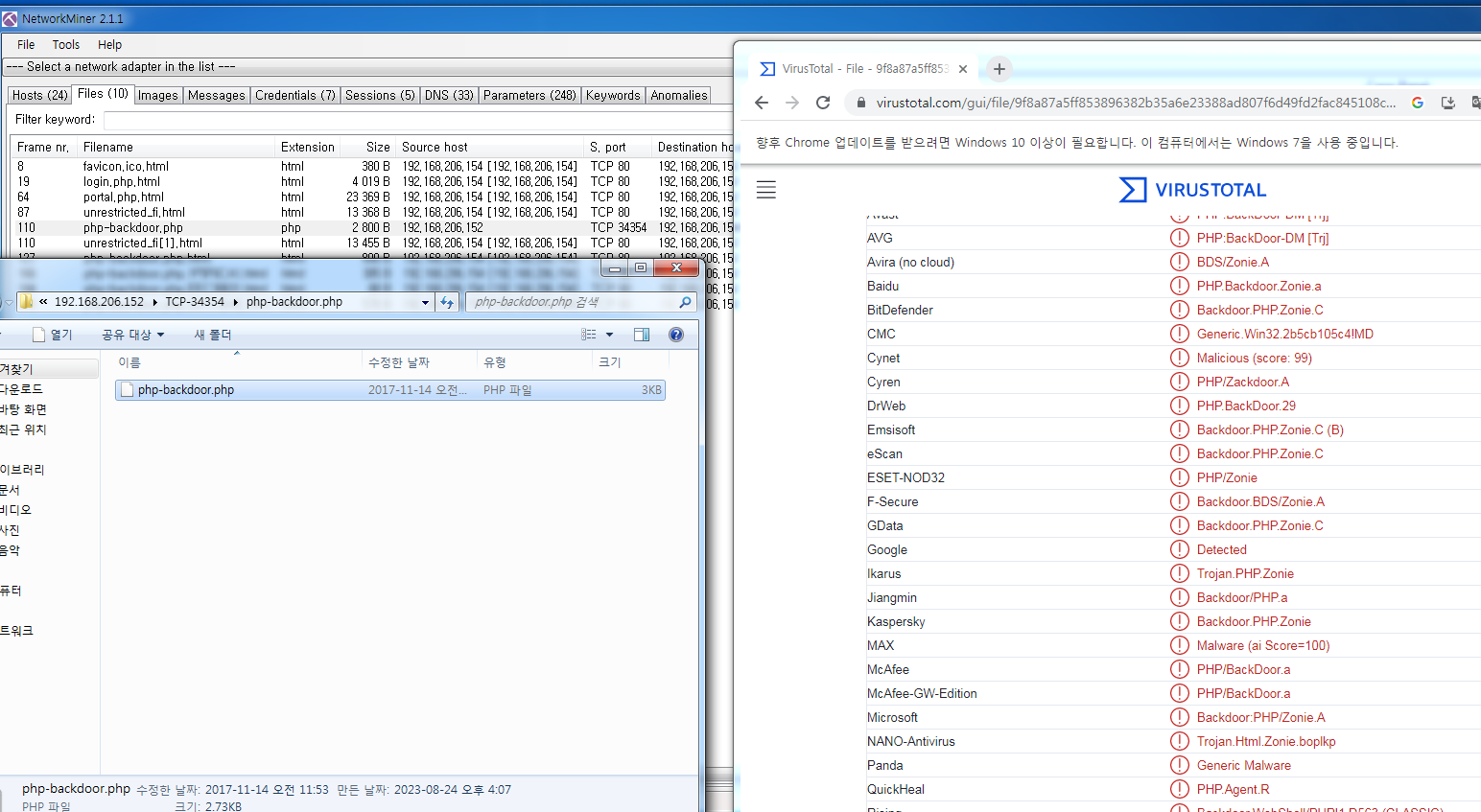

이때 이름이 'backdoor'인 의심되는 파일이 확인된다.

앞에서 봤던

파일을 확장자를 pcap으로 따로 저장했다. 이를 networkminer에 드래그 해서 패킷 검사도 가능하다.

이를 종합해서 답을 정리해보자.

1.공격자의 ip주소는

192.168.206.152

2.공격자 서비스에 접속하기 위해 사용한 계정정보는

bee / bug

3.공격자가 공격하기 위해 사용한 대상 주소 URL은

192.168.206.154

4.공격자가 사용한 파일 이름은

php-backdoor.php

5.공격자가 획득한 개인 정보는

시스템정보, 디렉토리

6.공격자가 시스템에 침투한 후에 실행한 명령어는

ls, uname

'보안 > packet tracer' 카테고리의 다른 글

| security onion (0) | 2023.08.25 |

|---|---|

| 패킷 검사2 (0) | 2023.08.25 |

| networkminer (0) | 2023.08.24 |

| 관련 용어 (0) | 2023.08.24 |

| wireshark (0) | 2023.08.24 |