2023. 8. 25. 11:13ㆍ보안/packet tracer

두번째 시나리오다. 이번에는 아래와 같은 것들을 알아내야 한다.

1.공격에 성공한 공격자의 ip

2.공격자 이외 서비스에 접근한 ip

3.공격자가 시스템에 침투하기 위해 접근한 서비스 포트

4.공격자가 이용한 취약점

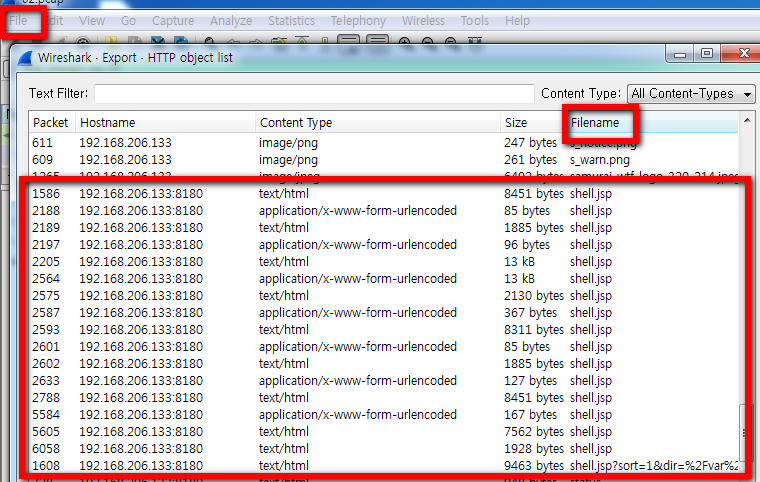

5.공격자가 리버스 공격을 위해 사용한 포트

6.공격자가 올린 웹쉘의 이름

7.공격자가 웹쉘을 올린 뒤에 사용한 명령어들

/attack/shell.jsp?sort=1&dir=%2Fvar%2Flib%2Ftomcat5.5%2Fwebapps

을 url 디코딩하면

/attack/shell.jsp?sort=1&dir=/var/lib/tomcat5.5/webapps

와 같다. 따라서

dir=/var/lib/tomcat5.5/webapps

에 공격 파일을 업로드 했다.

정리해보자.

1.공격에 성공한 공격자의 ip

192.168.206.152

2.공격자 이외 서비스에 접근한 ip

192.168.206.154

3.공격자가 시스템에 침투하기 위해 접근한 서비스 포트

8180

4.공격자가 이용한 취약점

tomcat 5.5에서 기본적인 계정을 통해 접근하는 취약점

5.공격자가 리버스 공격을 위해 사용한 포트

8989

6.공격자가 올린 웹쉘의 이름

shell.jsp

7.공격자가 웹쉘을 올린 뒤에 사용한 명령어들

ls -al, ps -aux

'보안 > packet tracer' 카테고리의 다른 글

| xplico (0) | 2023.08.25 |

|---|---|

| security onion (0) | 2023.08.25 |

| 패킷 검사1 (0) | 2023.08.24 |

| networkminer (0) | 2023.08.24 |

| 관련 용어 (0) | 2023.08.24 |