malware traffic exercise2

2023. 8. 25. 17:27ㆍ보안/packet tracer

실습

2016-07-07 malware traffic exercise를 실습했다. 시나리오는 이렇다.

피해자는 메일을 통해 malware 공격을 당했고, 어떤 메일을 통해 공격을 당했는지 알고싶다.

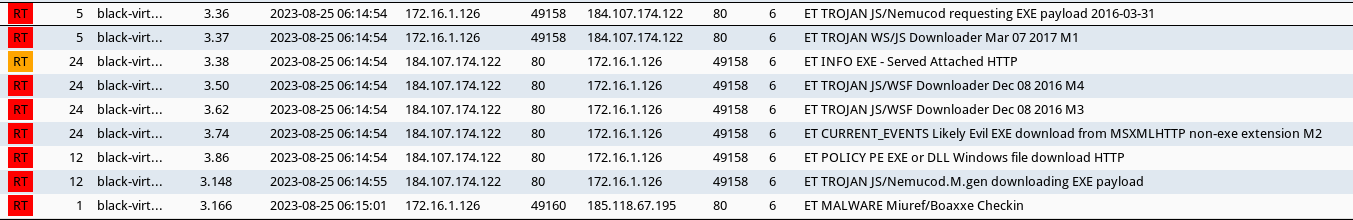

SGUIL을 미리 켜놓고 주어진 연습파일을 재생하자.

따라서 2016-07-05에 네 번째 메일을 통해 공격자를 공격했음을 정확히 알 수 있다.

'보안 > packet tracer' 카테고리의 다른 글

| malware traffic exercise4 (0) | 2023.08.29 |

|---|---|

| malware traffic exercise3 (0) | 2023.08.29 |

| xplico (0) | 2023.08.25 |

| security onion (0) | 2023.08.25 |

| 패킷 검사2 (0) | 2023.08.25 |