malware traffic exercise4

2023. 8. 29. 14:26ㆍ보안/packet tracer

실습

2017-04-26-USPS-malspam-traffic-1st-run 을 실습했다.

주차 서비스 malspam, office 플러그인으로 위장된 압축 zip 파일에 대한 가짜 word online site에 연결

이메일 링크 클릭

어떤 사이트에 연결

사이트에서 워드를 설치

설치를 위해 zip 파일을 다운

extrated.js 파일 ---> ransomware

악성코드 ransomware(exe1.exe), kovter(exe2.exe) 찾아보자.

정보를 종합하면 다음과 같다.

client 10.4.26.101

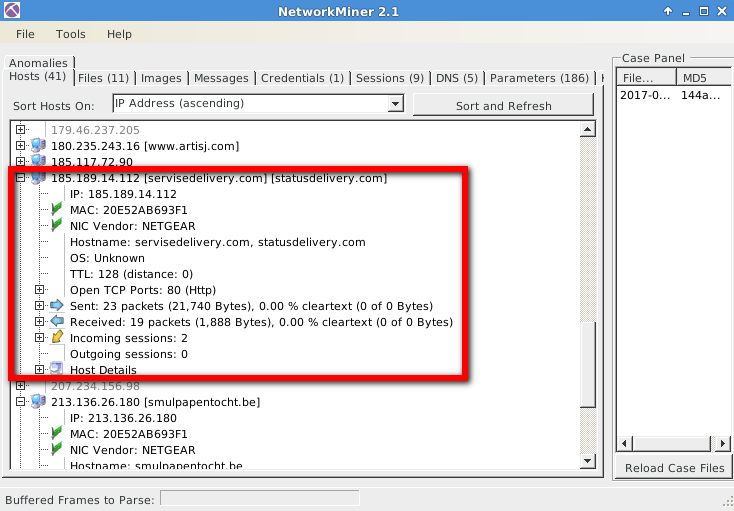

redirect 185.189.14.112 웹서버 [servisedelivery.com/tds]

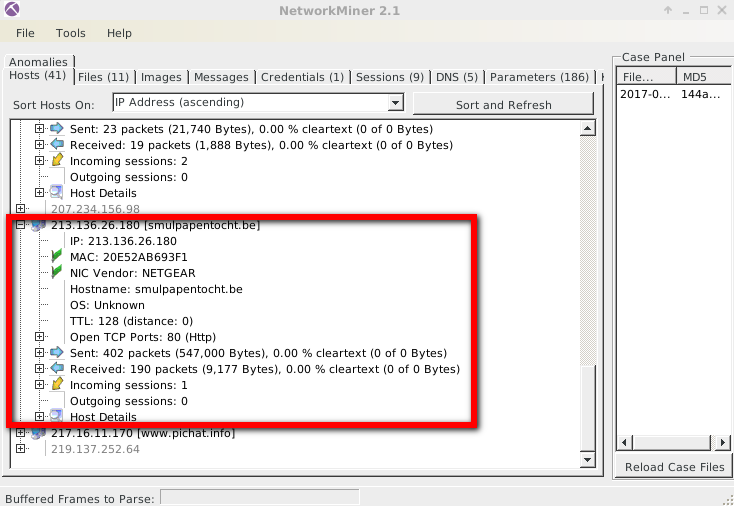

공격 주소 213.136.26.180 -> ws/js exe/dll [smulpapentocht.be]

cnc 서버 : 94.198.98.20

'보안 > packet tracer' 카테고리의 다른 글

| malware traffic exercise5 (0) | 2023.08.29 |

|---|---|

| malware traffic exercise3 (0) | 2023.08.29 |

| malware traffic exercise2 (0) | 2023.08.25 |

| xplico (0) | 2023.08.25 |

| security onion (0) | 2023.08.25 |