malware traffic exercise5

2023. 8. 29. 17:25ㆍ보안/packet tracer

실습

malware traffic 2017-03-13을 실습했다. 간단한 시나리오는 2017-03-13 폴더 안에 Kovter-Locky-malspan.eml 이메일에서 UPS-Label-03667517.zip을 다운받도록 유도하고 있다. 감염 경로를 알아내고 트로잔 파일을 찾아보자.

결과를 종합하면 다음과 같다.

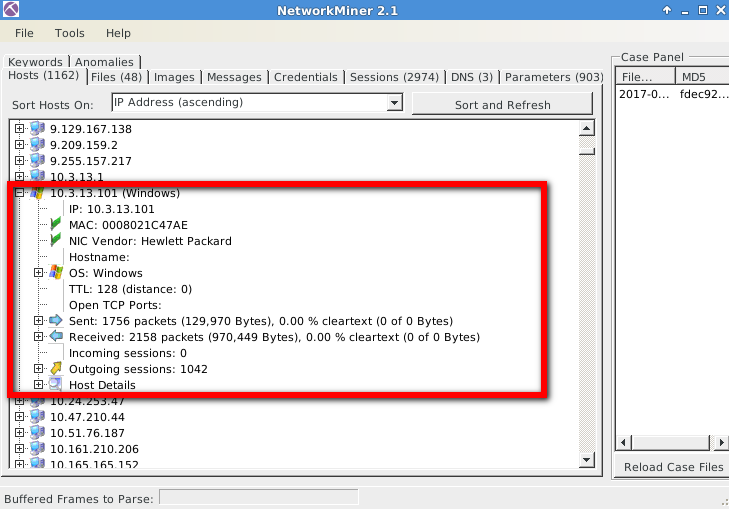

피해자 : 10.3.13.101

server : 50.62.238.1 [bv.truecompassdesigns.net]

landing page : 173.201.141.128 [doctors.live]

CnC : 77.73.66.227

landing page : 이용자가 검색 엔진, 광고, 등을 경유하여 최초로 접속하는 웹페이지

'보안 > packet tracer' 카테고리의 다른 글

| malware traffic exercise4 (0) | 2023.08.29 |

|---|---|

| malware traffic exercise3 (0) | 2023.08.29 |

| malware traffic exercise2 (0) | 2023.08.25 |

| xplico (0) | 2023.08.25 |

| security onion (0) | 2023.08.25 |